はじめに

サイバーセキュリティの動向とその対応策について、それぞれまとめてみた。色々と調べる中で得た最新動向に関する情報もまとめてみたいと思った。ということで、次のような3回に分けての投稿となった。

その1:セキュリティ事故の現状と動向 (前々回の投稿)

その2:セキュリティ事故に対する対応策 (前回の投稿)

その3:セキュリティ事故の最新動向 (⇨ この投稿)

フィッシングとは

釣り師

魚を釣ることをFishingという。アイドルの世界ではファンを獲得するスキルが非常に高い人を釣り師という。乃木坂46を卒業した西野七瀬のように魅力あふれる人ではなく、高いプロ意識を持ってファンの気持ちをさらっていくような人だ。今の言葉で言えば、あざとい女性だろうか。あざといは、本来は小狡いとか、抜け目がないとか、やり方があくどいといったネガティブなイメージだったが、最近は自分の魅力を最大限に活かして戦略的・戦術的に目的を達成する感じで使われているようだ。サイバーの世界では、フィッシングをFishingではなく、Phishingと書いて区別する。

(出典:エンタメ系ブログ)

フィッシング詐欺

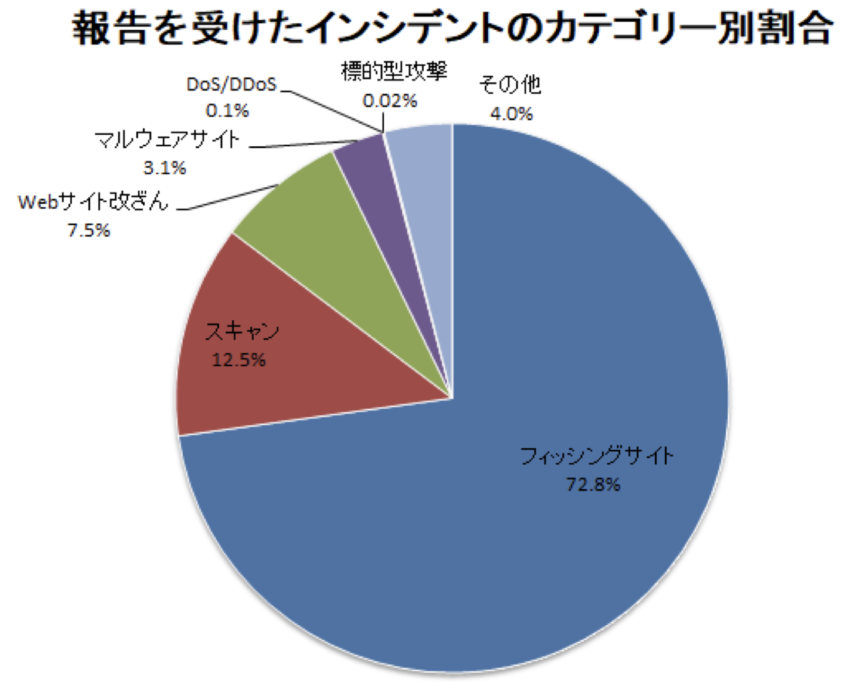

フィッシング(Phishing)詐欺とは、ソーシャルエンジニアリングの一種で、攻撃者が詐欺的なメッセージを悪意を持って送付し、ターゲットのパスワードを盗んだり、ランサムウェアなどをインストールさせるような行為だ。2022年4月14日に発行されたJPCERT/CCのレポートでも、フィッシングは、報告を受けたインシデントのうち72.8%を占めるなどダントツに多い。

(出典:JPCERT/CC)

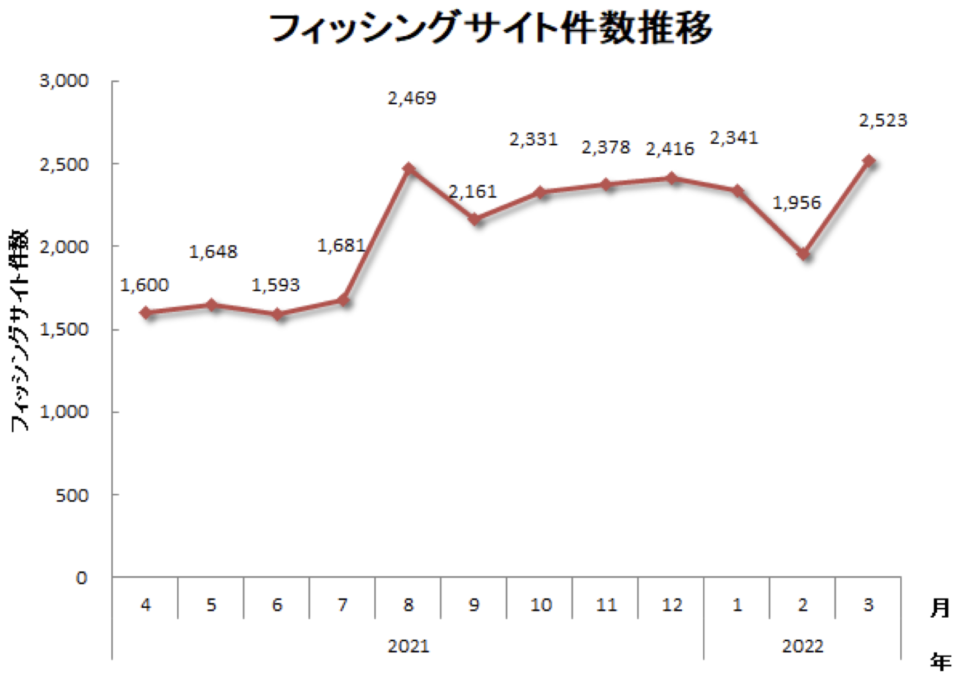

フィッシングサイトの傾向

月次ベースでも2022年3月には、下の図に示すように、過去最高の2,523のフィッシングサイトが確認されている。四半期ベースでも2022年1月から3月の件数合計は6,820件であり、前年同期の4,831件に比べて41%の増加となっている。国外のブランドを装ったサイトは15%減少し、国内のブランドを装ったサイトが6%増加し、全体の62%を占めている。特に、国内ブランドでは金融系が39.8%、通信事業者が29.0%、企業が18.5%、Eコーマスが11.4%であり、これらの合計で98.7%を占める。

(出典:JPCERT/CC)

個人情報の漏洩

サイバーリスク

総務省の令和2年度通信利用動向によると、日本企業の約54.1%はなんらかの形でサイバー攻撃の被害を受けているという。日本ネットワークセキュリティ協会(JNSA)の調査によると、情報漏洩の原因の約26.2%は紛失や置き忘れ、24.6%が誤操作、20.3%が不正アクセス、12.2%が管理ミスだ。これら4つの合計で83.3%となる。

(出典:東京海上日動)

テレワークに伴う個人情報漏洩事例

コロナ禍に対応してテレワークの利用が広がる中でテレワークに伴う個人情報の漏洩事案が二件、個人情報保護委員会より2020年9月23日に発表された。下の図の左は、テレワーク中の社員がSNSで知り合った第三者からウイルスが添付されたメールを受信して、PCがウイルスに感染し、出勤時にそのPCを社内ネットワークに接続したことで、社内システムの情報が外部に漏えいしたものだ。下の図の右は、テレワークで増大した負荷への対策として脆弱性があるVPN機器に不正アクセスしたことで、社員の認証情報等が外部に漏えいしたものだ。対策としては、不審なメールのURLへのアクセスや添付ファイルの開封を無用意に行わないこと、脆弱性のあるVPN機器を利用しないことなど、セキュリティ意識を高めることが求められている。また、テレワーク特有の職場とは異なる環境に則したセキュリティ確保のためのルールや相談体制の整備も課題として指摘されている。

(出典:NetSecurity)

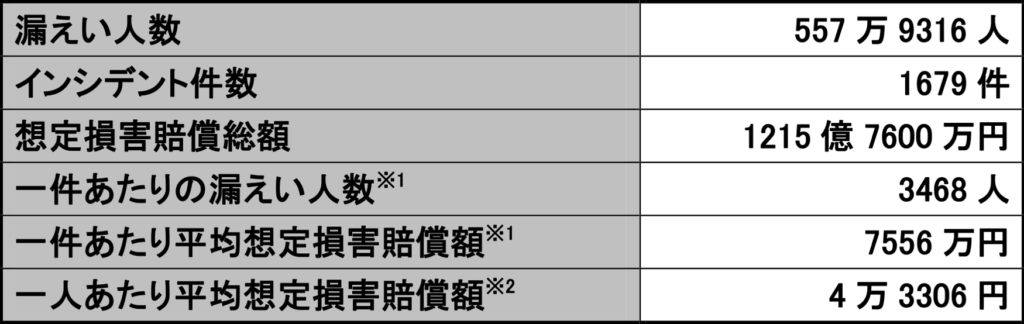

個人情報漏洩インシデントの被害相場

個人情報が漏洩した場合の被害はどの程度だろう。東京商工リサーチの調査によると、1件あたりの漏洩人数は3,468人。1件あたりの平均損害賠償額が7,556万円なので、一人当たりでは約4.3万円となる。流出データが1万件とか、10万件となると、被害想定額は4億円とか、40億円となるのだろうか。企業にとっては、直接的な損額に加えて、風評被害や社会的信用の失墜などを伴う重大な経営リスクだ。

(出典:東京商工リサーチ)

個人情報の価値の方程式

個人情報の価値はどのようにして算出すべきか。日本ネットワークセキュリティ協会(JNSA)が発表する「情報セキュリティインシデントに関する調査報告書」には想定損額賠償額の算出モデルが掲載されていた。それは、次のような式だ。

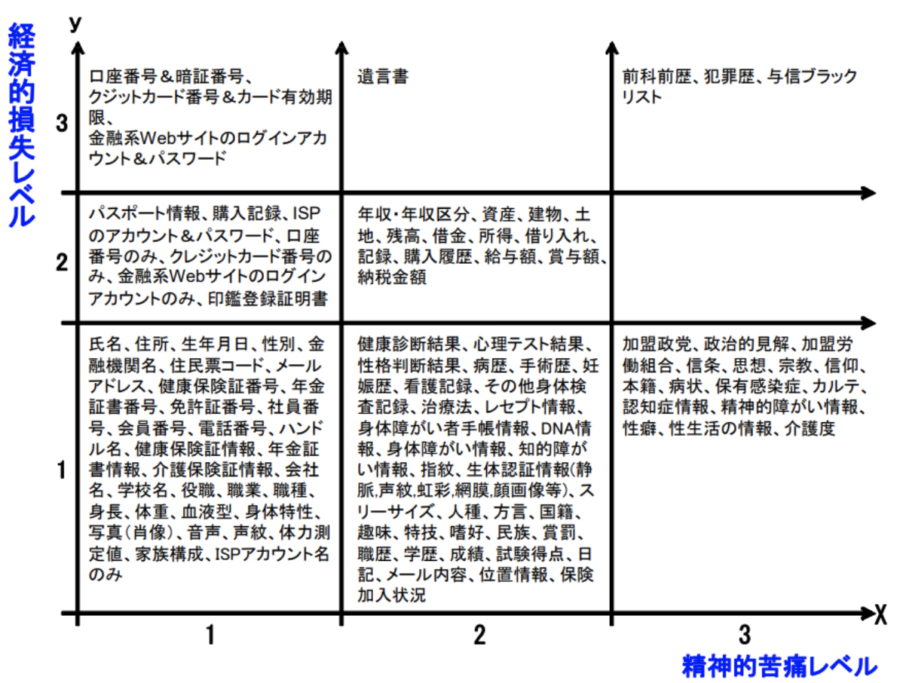

漏えい個人情報価値=基礎情報価値×機微情報度×本人特定容易度

基礎情報価値は一律で500が入る。機微情報度は、精神的苦痛レベル(X)と経済的損出レベル(Y)から10(X-1)乗+5(Y-1)乗としている。最後の本人特定容易度は、本人の特定が困難なら1、コストを掛ければ特定できる場合は3、簡単に特定できるなら6となる。精神的苦痛レベルや経済的損失レベルは、下の図に示すように1から3で設定される。したがって、精神的苦痛レベルも経済的損失レベルも1で本人を特定できない場合には情報価値は1,000円だけれども、年収や資産の情報を漏洩してかつ個人を特定できる場合には45,000円となる。

(出典:セキュマガ)

2021年の情報漏洩・紛失件数上位企業

不正アクセスなどのサイバー攻撃による事故は2021年で66社で、事故件数は68件だった。これは社数も事故件数も3年連続で過去最多だ。特に、100万件をこえる大型事故として、ネットマーケティングが提供するマッチングアプリ「Omiai」からの流出171万件と、ANAマイレージクラブのメンバー情報などの流出100万件が発生した。前者のOmiaiデータは、同社が契約しているクラウドサーバーから2021年4月20日から26日の間に不正アクセスの方法を不正を入手し、それを利用して年齢確認書類画像データを大量に獲得したようだ(参考)。一見、正規のデータリクエストを装っていたので、発見するのが4月28日と時間を要したということだが、171万件は異常だ。後者の件はANAの問題ではなく、国際航空情報通信機構(SITA)のサーバーが攻撃され、アライアンス単位でデータが流出した。このため、スターアライアンスに所属するANAが約100万件、ワンワールドに所属するJALが約92万件の個人情報の漏洩につながった(出典)。SITAからの情報漏洩はアルファベット表記の名前、会員番号、ステータスの三点であり、日本語の氏名、生年月日、住所、電話番号、メールアドレス、パスワード、クレジットカード情報などの第三者に悪用される恐れのある情報含まれていないとされているが、SITAをアタックした具体的な手法や対策についてのアナウンスは見当たらない。

(出典:東京商工リサーチ)

参考情報

SITAについて

SITAについて少し補足しておきたい。SITAは、1949年2月に11社の航空会社によって、通信ネットワークの効率的な運用を目的に設立された。Société internationale de télécommunications aéronautiquesの略だ。現在は、200以上の国と地域で事業を展開し、世界中の航空会社、空港、国際貨物輸送会社、グローバル流通システム、政府、航空宇宙、航空交通管制など約2500社の顧客にサービスを提供している。

個人情報の闇サイトでの相場

個人情報が漏洩してもそれを悪用されなければ大丈夫と思いたいところだが、ダークウェブと呼ばれる闇サイトではそれが売買されている。従って、漏洩した情報を集めて売る人と、そのような情報を買う人がいる。また、このダークウェブではアクセスした人を特定しにくいし、仮想通貨で精算すると犯罪を特定しにくい。たとえば、個人情報の闇市場価格を直接は知ることができないが、VPNレビューサイトのTop10VPN.comには下のような価格リストが掲載されているという。PaypalのIDやネット銀行、クレジットカードを使っている人は特に注意が必要だ。

(出典:ainow)

シルクロード

シルクロードとは、紀元前2世紀から18世紀において東洋と西洋を繋ぐ交易路だ。北方の草原の道と、中央の乾燥地帯のオアシスの道、インド洋の海の道を総称したものだ。一方、サイバーの世界でシルクロードといえば、ダークウェブにおいて不適切な薬物などの不正販売を行なっていた米国の闇サイトであり、2013年10月にはFBIはこのウェブサイトを閉鎖した。同年11月にはシルクロード2.0も閉鎖する鬼畜作戦を実行し、2020年11月には米国政府はSilkRoadに関連する10億米ドル以上のビットコインを押収した。なお、2013年10月のビットコインの暴落は、シルクロードの主導者ウルブリヒトの逮捕の直後に発生したものだ。

(出典:SilkRoad)

脅威のミドルボックスリフレクション

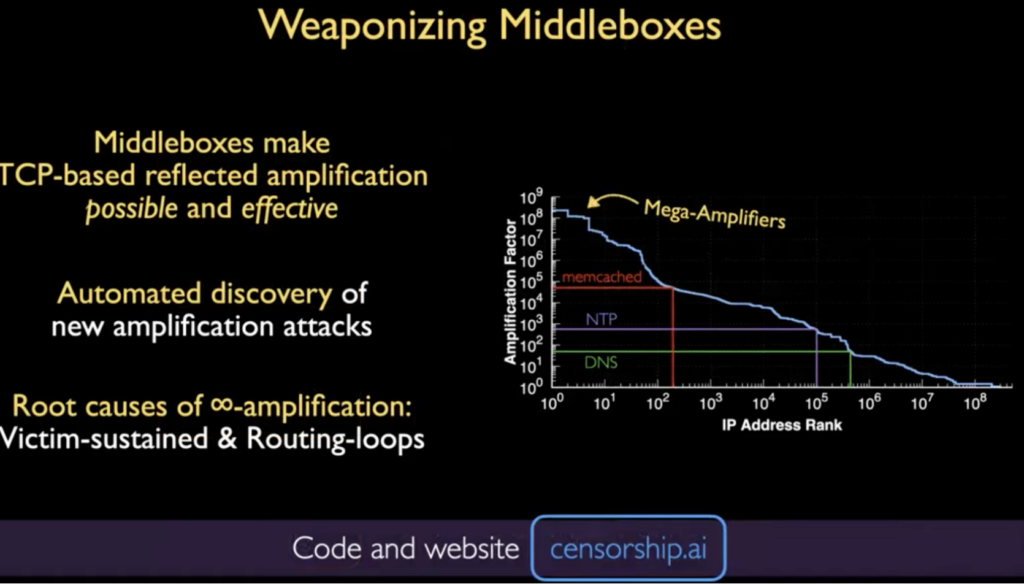

最近のサイバー攻撃では新しい手法が注目されている。それはファイアウォールやDPI BOXなどのミドルボックスを悪用して従来の1000倍以上の増幅率をもつDDoS攻撃が可能となるというものだ。メリーランド大学とコロラド大学ボルダー校のコンピュータ科学者の発表によると、従来はDDoS攻撃には使用できないとされていたTCPプロトコルを使って、DDoS反射型増幅攻撃をするものだ。DDoS攻撃とは、ターゲットとなるサイトを直接攻撃するのではなく第三の中間地点のサイトを経由して被害者に攻撃を行う。従来は、SNMPやDNS、NTPなどのUDPベースのプロトコルを実行しているサーバーが標的だった。一方、TCPベースのサーバーではIPスプーフィングを行う前にハンドシェイクが完了できないためにサーバが接続を切断するので困難だった。しかし、今回の研究によると、ファイアウォールやNAT、DPIなどのトラヒックを検査するサーバーに対して、標準的ではないパケットシーケンスの組み合わせを送信すると、これらミドルボックスはTCPハンドシェイクが終了したと勘違いしている間に、DDoS攻撃の接続処理を実行するという仕組みだ。今後、悪用される可能性が高いので注意が必要だ。今回の調査では、100倍以上の増幅率をもつIPアドレスが数十万個見つかっているという(参考)。

(出典:APNIC)

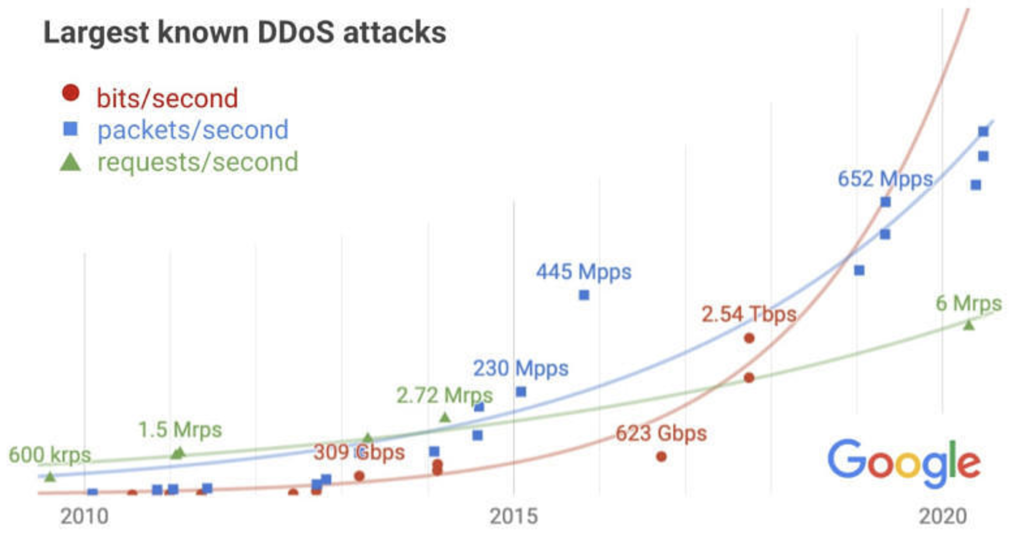

大規模化するDDoS攻撃

DDoS攻撃の大規模化に歯止めがかからない。Google Cloudは2017年9月に最大2.54Tbpsの大規模なDDoS攻撃を受けていたことを約3年後の2020年10月に発表した。GoogleのセキュリティチームであるTAG(Google Threat Threat Analysis Group)はこの攻撃は中国からのものと指摘している(ASN 4134、4837、58453、939)。攻撃のピークの2.54 Tbpsは、当時のGoogleのサーバーインフラを破壊しかねない最高速度だ。攻撃者は、167Mppsデータを18万のCLDAPサーバー、DNSサーバー、SMTPサーバーに送信してGoogle Cloudを攻撃した。また、コロナ禍の進展に伴い複数の北朝鮮グループがCOVID-19の研究者や製薬会社を標的にした攻撃を行なっていることも確認されている(参考)。

(出典:ZDNet Japan)

まとめ

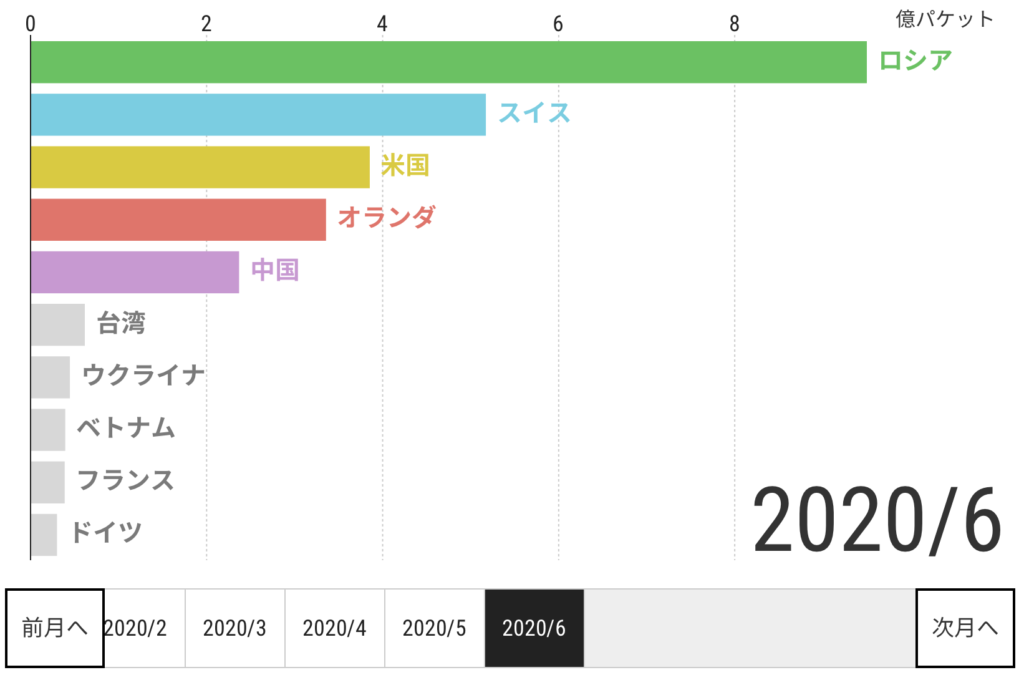

ロシアがウクライナへの侵攻を続けている。日本でも核を保有するロシア、中国、北朝鮮に囲まれて、物理的な侵攻の脅威を懸念する声も一部には聞こえるが、それよりもサイバーの世界では日常的に行われている。以前、「サイバー攻撃は1秒間に1万回以上」を投稿したが、日本を狙う国は中国からロシアにシフトしている。また、量的にも、2016年は最大の中国でも1億~2億パケット程度だったが、2020年はオランダが20億パケットを超えた。また、これらの国が加害者なのか、単に中継しているだけなのかも見極める必要がある。これはいじめの構図と同じだ。いじめが加害者と被害者という構造なら単純だけど、実際には司令塔がいて、実行犯としての加担者と被害者がいる。加担者を除外しても、司令塔を無くさない限りいじめは無くならない。脆弱な国のサーバーを中継してターゲットを攻撃している構図である可能性が高いのではないだろうか。

(出典:日本経済新聞)

以上

最後まで読んで頂きありがとうございました。

拝