はじめに

東京大学大学院のGCL特別講座の第8回はソフトウェアの脆弱性に関する講義だった。講師はNTTセキュアプラットフォーム研究所の中島明日香さんだった。脆弱性とは何か、脆弱性の原理、脆弱性への取り組みの三点に関してさまざまなお話を頂いた。著書「サイバー攻撃」が2万冊を超えるヒット作となっている。まずはそんな講師像から紹介していきたい。なお、いつも書いているけど、これは受講メモではない。講義を拝聴して興味深いと感じたことをネットや文献を通じて確認して理解したことをまとめている。なので、もし内容に問題があれば文責は自分にあり、逆に内容がよければそれは中島講師のおかげだ。内容が多岐にわたるので、次のように3回に分けて投稿する。

その1:脆弱性とは (⇨ 今回の投稿)

その2:脆弱性の原理 (次回の投稿)

その3:脆弱性への対応(次々回の投稿)

中島明日香さん

講師は、NTTセキュアプラットフォーム研究所の中島明日香さんだ。中島さんは、1990年の大阪府生まれだ。2013年3月に慶應義塾大学環境情報学部を卒業し、同年4月にNTTに入社された。14歳の時に「Project Seven」という女子高生ハッカーがサイバーテロリストから世界を救う小説を感銘を受け、パソコン一代で世界を救える道を歩み出し、ブレがない。専門分野はサイバーセキュリティにおける脆弱性の発見と対策技術だ。入社2年前の2014年度より日本最大のハッキングコンテスト「SECCON」の実行委員に就任し、日本初の女性セキュリティ技術者団体「CTF for GIRLS」を発起人として設立・運営している。2018年には、情報セキュリティ分野における世界最大級の国際会議Black Hat(Asia)のRegional Review Board(地域査読委員)に就任されている。2019年2月には、サイバーセキュリティに関する総務大臣奨励賞を受賞している。著書「サイバー攻撃」の解説を著者がYouTubeで発信しているのがあったので、参考に掲載する。自分もKindleで早速購入して拝読した。

(出典:Asuka Nakajima)

SF小説「Project Seven」

Project Sevenとは、女子高生ハッカーである望月奈々の仮想部屋に、何者かが侵入し、「このあたしの部屋に侵入するなんて、十年早いのよ!」憤った奈々が捜査に乗り出す。一方、プログラマの譲のところにも、奇妙なアバターが出現し、譲は調査に乗り出す。女子高生ハッカーと天才プログラマが遭遇した時、何が起きるのかを描いたSF小説で、当時14歳だった中島講師はドキドキハラハラしながら読んだのだろう。七瀬晶は最初ネットのメールマガジンで発信していたが、2005年9月には出版された。このようなSF小説を描ける七瀬晶はすごいと思い、少し調べるとAMAZONの著者略歴に次のような紹介があった。

1974年東京生まれ。1997年青山学院理工学部物理学科を主席で卒業後、某通信会社に入社。現在に至るまでERPシステム開発、グローバルネットワーク設計、CTI/CRMシステムの開発などを手がける。2002年2月、ProjectSEVENの連載をインターネット上でスタート。多くの読者の支持を得て、出版デビューとなる(出典:AMAZON)

(出典:Project Seven)

ソフトウェアの脆弱性

講義の内容に戻りたい。今回の講義のコンテンツは次の3つだ。それぞれについて説明したい。

・脆弱性とは

・脆弱性の原理

・脆弱性の扱い

脆弱性とは

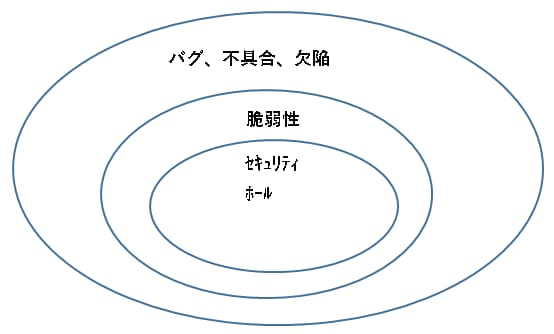

脆弱性(Vulnerability)とは、攻撃や危害の可能性に物理的または精神的にさらされている質または状態だ。脆弱性の窓(WOV:window of vulnerability)とは、防御手段が削減されたり、妥協されたり、欠如している時間枠のことだ。ハザードや災害との関連では、脆弱性は人々が環境と持つ関係を、社会的勢力や制度、そしてそれらを維持し争う文化的価値観に結びつける概念である。脆弱性の概念は、環境的な力と組み合わさって災害を生み出す条件を構成する、与えられた社会的文脈における関係の総体に注目することによって、災害の多次元性を表現している。今回の対象としているのは、サーバー空間での脆弱性だ。サイバーの世界で言えば、脆弱性はいわゆるバグの一つであり、深刻な脆弱性はセキュリティホールと呼ばれる。

(出典:tooljp)

脆弱性の報告数

報告された脆弱性はいわゆる氷山の一角だ。報告されない脆弱性がどれだけあるかは想像しかないが、数倍以上だろう。また、統計によって多少数値が違ったりするが、少なくとも直近の2021年には2万個以上の脆弱性が報告されたという。

(出典:IPA)

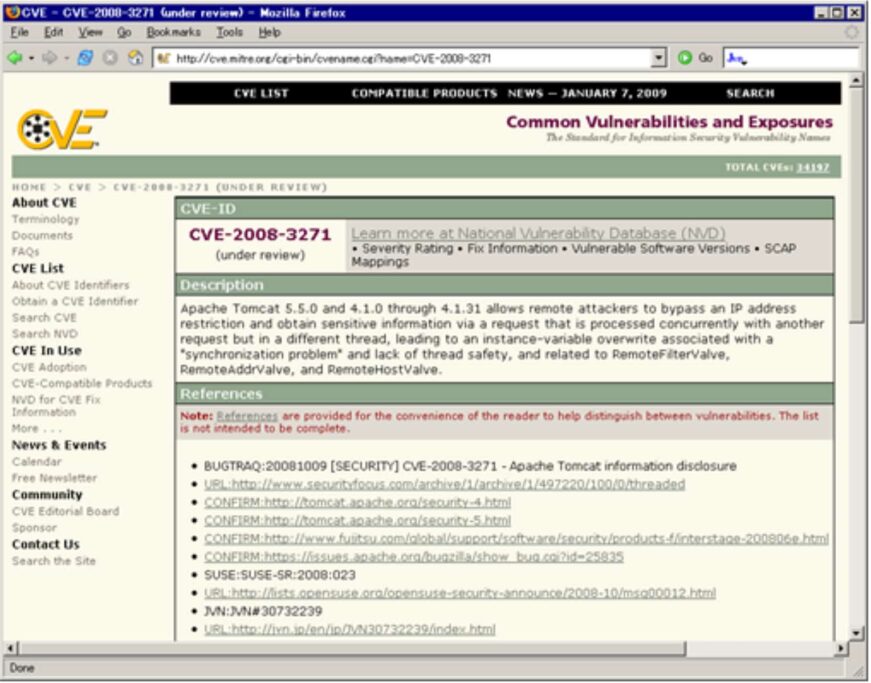

CVE-ID

個別製品の脆弱性を対象として米政府の支援を受けている非営利団体のMITREが採番している共通脆弱性識別子をCVE(Common Vulnerabilities and Exposures)-IDと呼ぶ。MITRE社では、CERT/CCやHP、IBM、OSVDB、Red Hat、Symantecなど80を超える主要な脆弱性情報サイトと連携して脆弱性情報の収集と重複のない採番に努めている。CVEにはCVE互換認定の制度があり、脆弱性検査ツールや脆弱性対策情報提供サービス等がCVE識別番号の正確な表示、適切な関連付け、CVE識別番号による情報の検索などの機能要件を満たし、MITRE社へ申請するとCVE互換認定が受けられる。CVE互換認定を受けると、MITRE社のウェブサイトで紹介されたり、CVEのロゴが使用できる等のメリットがある。

(出典:IPA)

CVSSとCWE

脆弱性を定量的に分析するには、いくつかの専門用語を理解する必要がある。前述のCVEは世の中の脆弱性の一元的なIDである。例えば、CVE-2014-3566はSSLv3脆弱性のPOODLE、CVE-2016-1018はAbode Flashの脆弱性である。一方、CVSS(Common Vulnerability Scoring System)は、コンピュータシステムのセキュリティ脆弱性の重大度を評価するためのオープンな業界標準であり、脆弱性に重大度スコアを割り当てる。スコア9.0から10.の深刻度は緊急、7/0から8.9が重要、4.0から6.9が警告、0.1から3.9が注意、そして0なら深刻度はない。共通脆弱性タイプ一覧CWE(Common Weakness Enumeration)は、脆弱性の種類を識別するための共通の基準を目指している。

(出典:Qiita)

脆弱性発見コンテスト(Pwn20wn)

Pwn2Own(ポウンツーオウン)は、2007年4月に初めてバンクーバで開催され、そのあとは毎年開催されているハッキングコンテストだ。直近では、2022年5月18日から5月20日までPwn2Own 2022がバンクーバで開催され、Windows 11やテスラ車のシステムのセキュリティが次々と破られ、未発見だった脆弱性が報道された。

・Zero Day Initiative — Pwn2Own Vancouver 2022 – The Results

・Windows 11 hacked three more times on last day of Pwn2Own contest

このハッキングコンテストが盛り上がるのは、賞金がついているかだ。今回のPwn2Ownでは、17の参加チームが合計115万5000ドル(約1億4700万円)の賞金を獲得した。Pwn2Ownは、「ハッキング(Pwnage)」したものを「所有(Own)」するという意味だ。狙いは製品の安全への貢献だ。Pwn2Ownには、世界約80カ国から約3,000名のセキュリティ研究者が参加している。どんな企業の製品やサービスも幅広く扱う中立性が大きな特徴だという。攻撃者が脆弱性を見つける前に防御者が見つけて対策を講じることで製品の安全、ひいては社会の安全につながる非常に重要な活動だ。

(出典:TrendMicro)

脆弱性情報の市場価値

脆弱性を見つけることは、攻撃者にとっても防御者にとっても喉から手が出るほど欲しい貴重な情報だ。そして、貴重な情報には価値がつき、市場が出来上がる。脆弱性情報を取り扱う市場には正規市場と非正規市場がある。

正規市場

脆弱性を報告した人に報奨金を支払う制度は脆弱性報奨金制度と呼ばれる。社内にセキュリティ専門家を抱えなくても、市場の専門家の力を借りて脆弱性を発見する方法だ。サイバー攻撃に対する防御を先行して実施するという意味に加えて、脆弱性の情報が非正規市場に流れないようにするという意味もある。GoogleやMicrosft、Amazon、Appleなどの大手IT企業は軒並み実施している。国内では千葉大学やサイボウズが脆弱性発見コンテストを実施している。Pwn2Ownについては前述のとおりだが、例えば、Googleは、Pwnium 4でハッカーに対して賞金総額270万ドルを用意した。PwniumはChrome OSをハックする場合には、IntelまたはARMを搭載したラップトップを選択でき、成功するとハッカーは11万ドルと、リブート後もハックしたシステムの制御を維持できた人には15万ドルを得られるという。

(出典:Webmuch)

非正規市場

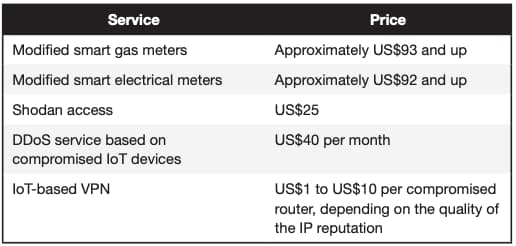

古くはIRCやWebサイトで取引されていた。現在は、いわゆるDarweb上で取引されていると言われている。Darkwebとは、インターネット上に存在するがTORなどの技術を使い、匿名化しなければアクセスできない領域で運用・公開されているWebサイトのことだ。 非合法な活動の温床になっているとされる。そこで扱われている内容は一般には出回らないが、例えばロシアのUnderGrandでは下の図のようにスマートガスメータの改ざんや、スマート電気メータの改ざんなどに価格が提示されたものが掲載されているようだ。

(出典:IoT Undergrand)

クラウド型脆弱性報告プラットフォーム(HackerOne)

脆弱性をいち早く見つけたい企業と、脆弱性を探し出すバグハンターを仲介するクラウド型の脆弱性プラットフォームも提供されている。例えば、HackerOneの場合は、企業とペネトレーションテスターやサイバーセキュリティ研究者をつなぎ、脆弱性チューニングとバグバウンティを行うプラットフォームだ。SynackやBugcrowdと並んで、クラウドソーシングによるプラットフォームを提供し、活用している大手企業だ。2020年5月現在、HackerOneが支払っている懸賞金はなんと1億ドルに達するという。

(出典:TechBlitz)

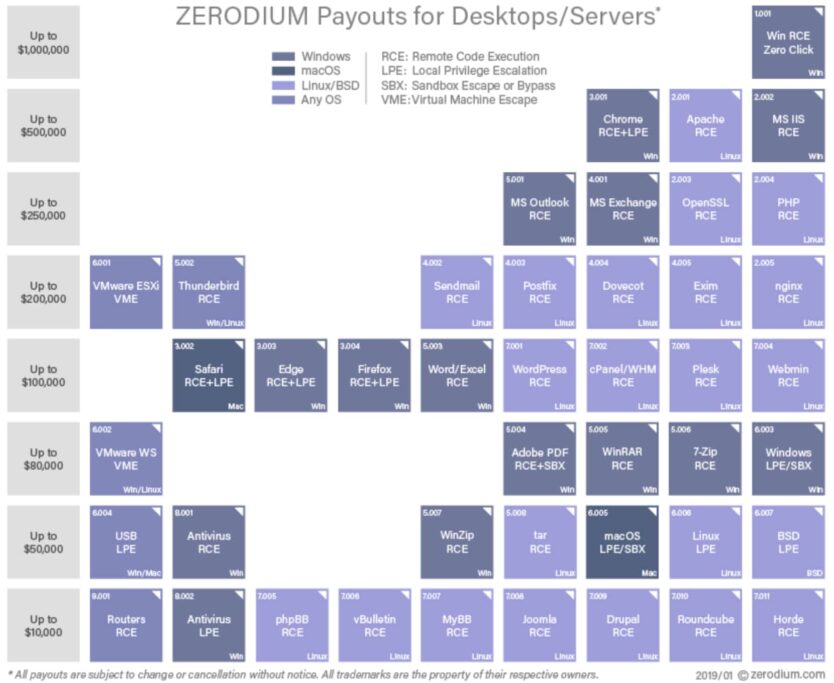

脆弱性買取会社(Zerodium)

Zerodiumは、2015年に設立されたアメリカの情報セキュリティ企業だ。主な事業は、セキュリティ研究者からプレミアムゼロデイエクスプロイトを開発・取得し、その研究を保護対策やセキュリティ勧告とともに、Zerodium Zero Day Research Feedとして政府系の顧客に報告している。同社は1,500人以上の研究者を抱え、2015年から2021年の間に5,000万ドル以上の懸賞金を支払っている。エクスプロイトとは、バグや脆弱性を利用して、コンピュータのソフトウェア、ハードウェア、電子オブジェクトに対して想定外の予期しない動作を引き起こすソフトウェア、データあるいはコマンド等を示す。エクスプロイトは一般的に、悪用する脆弱性の種類、ローカルかリモートか、エクスプロイトを実行した結果等によって分類され、名前が付けられる。ゼロデイエクスプロイトを提供するスキームの1つにExploit-as-a-Serviceがある。また、ゼロクリック攻撃とはユーザーの操作を必要としないエクスプロイトだ。例えば、2021年にはゼロクリック攻撃としてFORCEDENTRYがかくにんされている。また、2022年時点においてNSO Groupは個人の携帯電話に侵入するためのゼロクリック・エクスプロイトを政府に販売しているという(出典)。これは大変だ。

(出典:Zerodium)

まとめ

ソフトウェアの脆弱性とその概要について講義を聞いて興味深いと思ったことについてネットや文献で調べると新しい情報がどんどん出てくる。やはりこの世界は変化や早いし、流れがダイナミックだ。脆弱性の原理や対応についてはその2とその3で投稿するつもりだけど、欧米を中心に日本を含めて、これほど多様な動きがあるとは恥ずかしながら全く知らなかった(汗)。非常に興味深い講義をありがとうございました。

以上

最後まで読んで頂きありがとうございました。

拝

参考)次回の投稿

その2) 脆弱性の原理

・脆弱性の悪用の可能性がある前提条件

・スタックバッファーオーバーフローの脆弱性

・データ実行防止回避手法

・セキュリティコンテスト(CTF)

・金銭目的のサイバー攻撃

その3)脆弱性の扱い

・サイバー兵器とも呼ばれたコンピュータウィルス

・二重強迫型の新しいランサムウェア攻撃

・ハッキングツール(Exploit Kit)

・第5の戦場

・Cyber Grand Challenge

・タリン・マニュアル

・ワッセナー・アレンジメント

・IPA脆弱性受付窓口

・Irfanviewの脆弱性

・人間の脆弱性