はじめに

NTTセキュアプラットフォーム研究所の中島明日香講師による講義を拝聴し、脆弱性の概要をその1に、脆弱性の原理をその2に書いた。今回は、これらを踏まえて脆弱性への対応について考えてみたい。

その1:脆弱性の概要(前々回の投稿)

その2:脆弱性の原理(前回の投稿)

その3:脆弱性への対応(⇨ 今回の投稿)

脆弱性への対応

サイバー戦争は第5の戦場

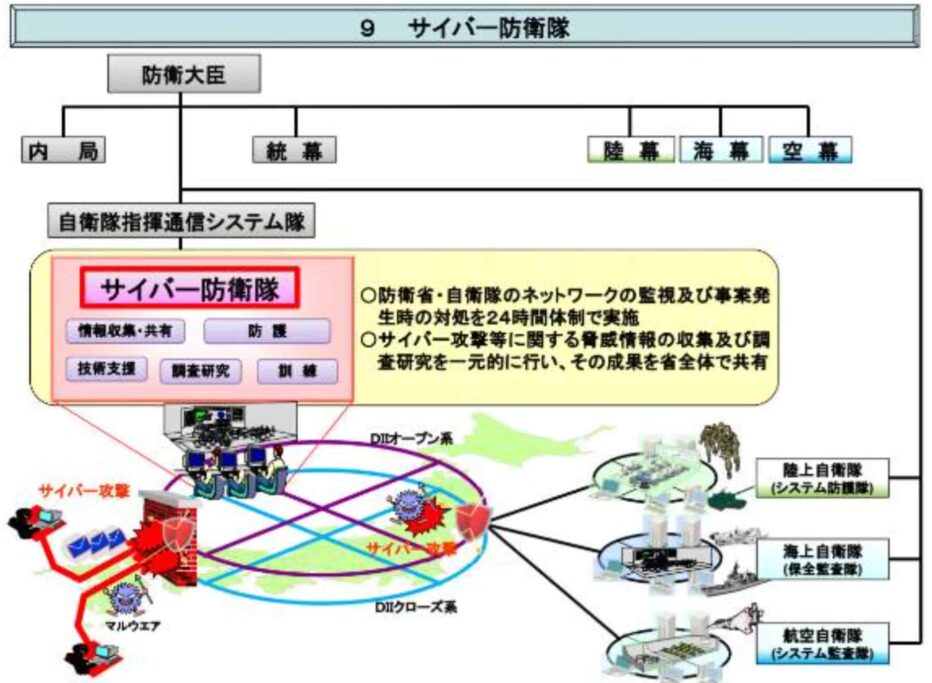

レガシーな戦争は、いわゆる陸海空だった。最近ではこれに宇宙空間が加わり、さらに第5の戦場としてサイバー空間が重要視されている。米国防総省は2006年11月に空軍サイバー司令部が暫定的に創設された(出典)。2010年に米国サイバー司令部(USCYBERCOM)を国家安全保障局(NSA)のキース・B・アレクサンダーが率いた。USCYBERCOMは、米国国防総省(DoD)の11の統合戦闘司令部の1つであり、サイバー空間での作戦を統括する。2018年5月4日には統合軍に格上げされた(出典)。EUでは、欧州連合ネットワーク・情報セキュリティ機関(ENISA)が担当しているし、英国も政府通信本部(GCHQ)を拠点としている。2012年6月には、「オバマ大統領がイランの核濃縮施設に対するサイバー攻撃を命じた。」とニューヨーク・タイムズ紙が報じている。中国は、21世紀半ばまでに情報戦争に勝つ計画を持っている。日本でも自衛隊サイバー防衛隊が540人体制で2022年3月17日に発足させた。この540人のうち、サイバー攻撃に対処する隊員は450人で、従来から160人増員されたという。一方、中国は17万5,000人のサイバー戦部隊の中に約3万人の攻撃専門部隊を持つ。北朝鮮も約6,800人のサイバー部隊を抱えている。日本の自衛隊は、サイバー攻撃に対する戦力が桁違いに弱いことに加えて、現在の法体系では攻撃元のサーバーへの侵入も容易ではない。専守防衛をうたっているため、防衛出動が発令されないと反撃できないという足枷が辛い。普段から仮想敵国に対してはサイバー準備を怠らず、日本にミサイルを撃って来たら、リモートで発射したところにUターンさせるような技術を確立すれば、誰も怖くてミサイルを打とうとはしないのではないだろうかと思うけど現実は難しい。

(出典:IT Media)

Cyber Grand Challenge

米国防高等計画局(DARPA:Defense Advanced Research Projects Agency)は米軍におけるサイバーセキュリティを高めるための活動を進めている。そもそもDARPAはTCP/IPというネットの基本技術を研究・開発して、実用化したことが有名(出典)だが、それ以外にもドローンの基礎技術もDARPAが開発した。DARPAの予算は、米国防総省の科学技術開発費の25%と決められている。そんなDARPAがコンピュータの脆弱性を発見するためのコンテストを開催し、カーネギーメロン大学の「ForAllSecure」が開発した「Maayhem」が優勝して、200万ドルを手にした。一ドル135円とすると約2.7億円となる。ちなみにカーネギーメロン大学は中高生向けハッキングコンテストを実施している。日本の中高生の参加を促すために日本向けチーム賞として、一位10万円、二位5万円、三位3万円の賞金を設定している。コグニティブリサーチラボ株式会社による提供だ(出典)。この金額の差が実力の差なのかもしれない。優秀な学生は日本向けチーム賞ではなく、200万ドルを目指してほしい。なお、このMayhemはコンピュータのセキュリティ脆弱性を発見し、自動で修正するという完全自律型システムである点が脅威だ。サイバー攻撃もその防御もAIが活躍する時代に突入していることを意味する。Mayhemを開発する狙いは、世界中のサイバー上のバグや脆弱性を見える化して人々が安全に安心して活動できるようにするビジョンを訴える。

(出典:For All Secure)

タリン・マニュアル

国際社会において、サイバー戦争が実際に勃発した時に、現行の国際法に照らしてどの法律が適用可能かを整理するために、2008年にエストニアにNATOサイバー防衛センター(CCDCOE)が設立された。このCCDCOEでは既存の慣習国際法をサイバー空間に適用する検討作業を行なった成果として2013年には「有事・戦時」を対象としたタリンマニュアル1.0が刊行され、2017年には「平時」を加えたタリンマニュアル2.0が刊行され、さらに現在はタリンマニュアル3.0の策定作業が進んでいる。タリンは、2017年7月から8月にかけて訪問したエストニアの首都だ(出典)。まるで古都京都にように古さと新しさを共存させ、それぞれが輝いていた。そんなタリンで制定されたマニュアルの解説本が日本語でも発売されている。タリン・マニュアル2.0は154の規則とコメンタリーからなり、第1部「一般国際法とサイバー空間」、第2部「国際法の特別の体制とサイバー空間」、第3部「国際の平和及び安全とサイバー活動」、第4部「サイバー武力紛争法」から構成されている。第3部の一部と第4部はタリン・マニュアル1.0をほぼそのまま取り入れている。是非一度目を通しておきたい図書だ(出典)。

(出典:Amazon)

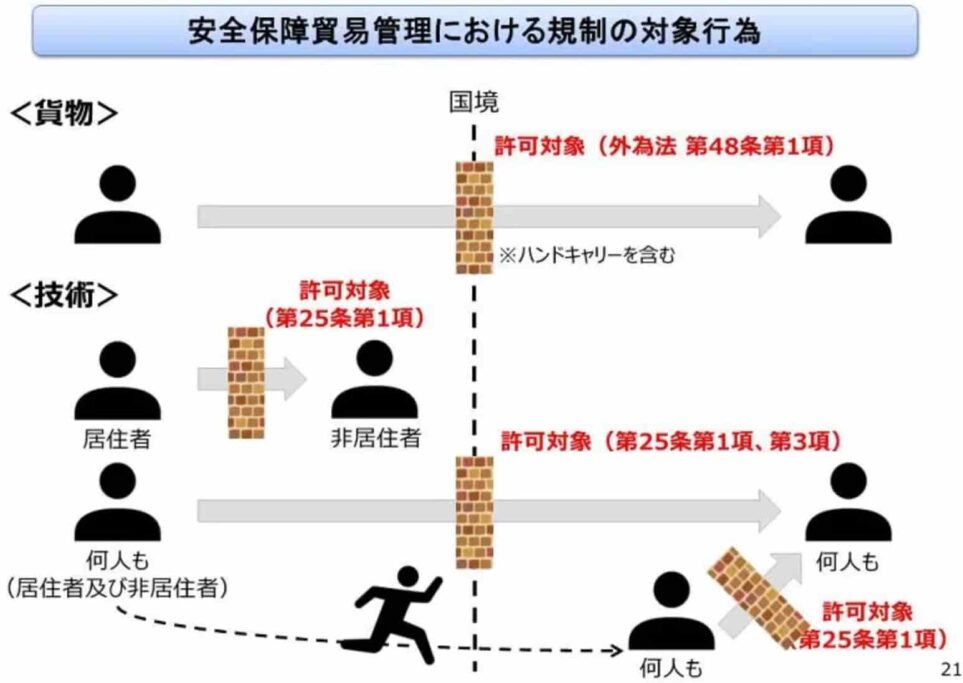

ワッセナー・アレンジメント

ワッセナー・アレンジメント(WA:Wassenaar Arrangement)とは、通常兵器の輸出管理に関する国際的な申し合わせである。旧コメコン諸国を含む42カ国が参加する多国間輸出管理制度(MECR)であり、1996年7月12日にハーグ近郊のオランダ・ワッセナーで設立された。WAは、通常兵器の輸出管理及び二次利用財・技術の輸出管理に関する協定であり、通常兵器および二重用途物品・技術の移転における透明性とより大きな責任を促進し、不安定な蓄積を防ぐことにより、地域および国際社会の安全と安定に寄与することを目的として設立された。参加国は、国家政策を通じて、これらの品目の移転が、これらの目標を損なう軍事能力の開発や強化に寄与しないこと、またそのような能力を支援するために転用されないことを確保するよう求めている。多国間輸出規制調整委員会(COCOM)の後継なので新ココムとも呼ばれる。WAは、COCOMよりも緩やかで各国の輸出管理体制の透明性に主眼を置き、組織の決定に対する拒否権は個々のメンバーには認めていない。COCOMと同様に条約ではないため法的な拘束力はないが、加盟国は6カ月ごとに、ワッセナー非加盟国への通常兵器の納入について、戦車、装甲戦闘車(AFV)、大口径砲、軍用航空機、軍用ヘリコプター、軍艦、ミサイルまたはミサイルシステム、小型武器・軽兵器の8つの大分類に分類して情報交換を行うことになっている(出典)。正式名称は通常兵器及び関連汎用品・技術の輸出管理に関するワッセナー・アレンジメント(The Wassenaar Arrangement on Export Controls for Conventional Arms and Dual-Use Goods and Technologies)である。

(出典:ITリサーチアート)

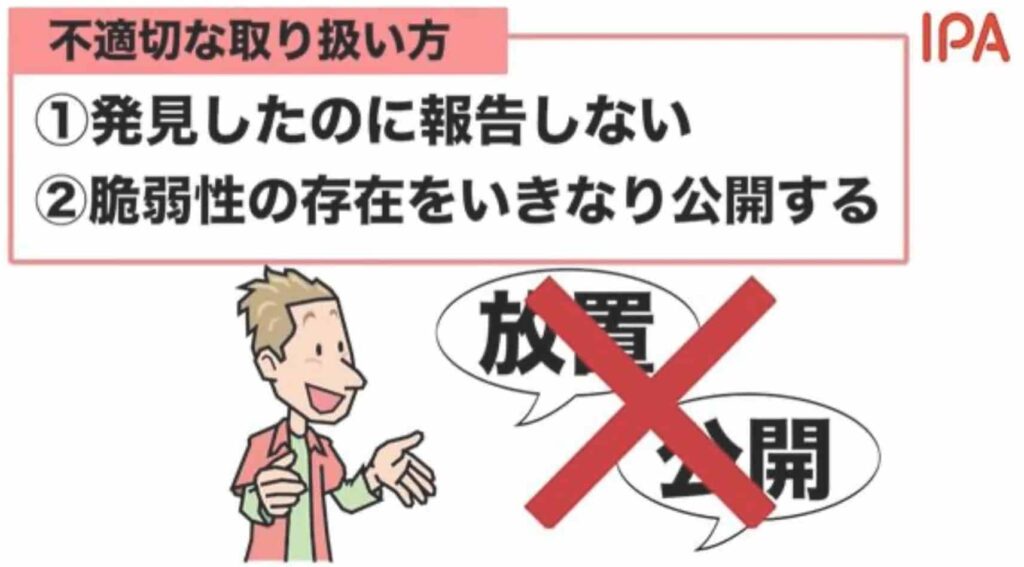

IPA脆弱性受付窓口

もし、あなたが何かのタイミングで脆弱性を発見したとする。その場合にどのように行動すべきかはよく考えるべきだという。例えば、その脆弱性を発見しながら見て見ぬふりをするのは避けたい。ネットに公開するのも悪用される可能性がある。かといって、脆弱性の存在をその企業にいきなり連絡しても、相手企業から見れば善意の連絡者なのか、悪意の連絡者なのかの判断がつかない。調査を深掘りすると、攻撃しようとしているのかと警戒されるかもしれない。お薦めなのは、独立行政法人情報処理推進機構(IPA)の脆弱性受付窓口に連絡することだと言う。IPAでは脆弱性のパートナーシップガイドラインを公開しており、無用なトラブルを避けることができる。もしくは、例えばマイクロソフトの製品の脆弱性に気づいた場合には、マイクロソフトの窓口に連絡する方法もある。

(出典:IT Media)

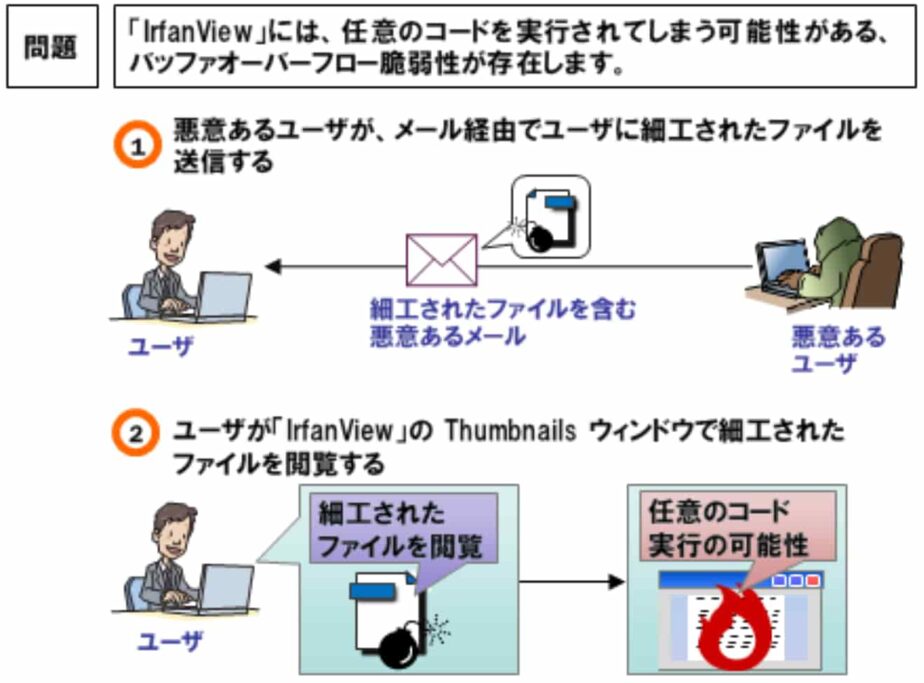

Irfanviewの脆弱性(中島明日香さんが報告)

今回のゲスト講師を務める中島明日香さんは、Irfanviewの脆弱性を発見してIPAに報告されている。IrfanViewとは、ボスニア・ヘルツェゴビナ出身でオーストリア在住のイルファン・スキリャンが開発したWindows向けの画像ビューアであり、2013年夏時点では累計7,000万のダウンロードを誇る人気アプリである。2013年4月にNTTに入社し、5ヶ月目の8月に脆弱性を探索開始したのが8月10日(土)というが、なんと翌週の12日(月)にはすでに脆弱性を見つけてしまった。これはすごい。周りの社員もびっくりしただろう。同月26日(月)には検証を完了し、翌27日(火)にはIPAに報告された。12日から26日までの2週間は、想像だけど新入社員の中島さんを指導する立場の上司に報告して、説明して、納得してもらう時間だったのだろう。発見して2週間でIPAへの報告を実施したのはNTTとしては迅速な動きだったのだと思う。報告を受けたIPAは検証を行い、9月2日(月)に受理し、JPCERT/CCと開発者との調整を9月6日(金)に開始して、同年の12月24日(火)に脆弱性の修正が完了する。中島さんは、入社2年目の2014年度より日本最大のハッキングコンテスト「SECCON」の実行委員に就任される(出典)が、そんな快挙は新人としての初年度からの活躍に基づくものだ。(本人は大したことではないと言う感じで)淡々と事実のみを説明する姿勢に彼女の実力や能力の高さと今後の無限の伸び代を感じる。

(出典:JVN Ipedia)

セキュリティコンテスト(CTF)

キャプチャーザフラッグ(Capture the Flag:CTF)とは、セキュリティ技術を競ういわゆるハッキングコンテストだ。クイズ形式で解析技術や攻撃技術を駆使してFlagと呼ばれる答えの文字列を見つけ出す。攻防戦形式で自チームの脆弱なシステムを守りつつ、相手チームのシステムを攻撃する騎馬戦のようなコンテストだ。2021年にはなんと240の大会が世界で開催された。世界最高峰の大会がDEF CON CTF(デフコン)だ。デフコンは、ラスベガスで毎年開催され、1993年6月に最初のデフコンが開催された。デフコンでは、コンピュータやハッキングに関連するテーマについて講演するいくつかのトラックと、サイバーセキュリティの課題やハッキングウォーゲーム(コンテスト)で構成される。このコンテストでは、最も長いWi-Fi接続の作成から、ネバダの暑さの中でビールを冷やす最も効果的な方法の発見までさまざまだ。日本最大級の大会だとSECCON CTFがある。2012年にホワイトハッカー育成を目的として、CTFチャレンジジャパン 2012が開催された。2022年も秋の開催が予定されている。これ以外にもTSG CTFやpico CTFがある。pico CTFはカーネギーメロン大学が開催する高校生向けのコンテストだ。優秀な日本の高校生は数学オリンピックなどに挑戦する文化があるが、サイバーに興味のある高校生には是非このような世界規模の大会にチャレンジして将来を切り開いてほしいと思う。

(出典:Amazon)

サイバー攻撃の脅威

サイバーの世界は攻撃技術と防御技術が切磋琢磨していて進化が止まらない。さまざまな防御技術を開発して、セキュリティを高めているが、それを上回るような攻撃技術も進化している。Stuxnetは古典的だけど、これに加えて、Exploit Kitや新しいタイプのランサムウェアなども紹介しておきたい。

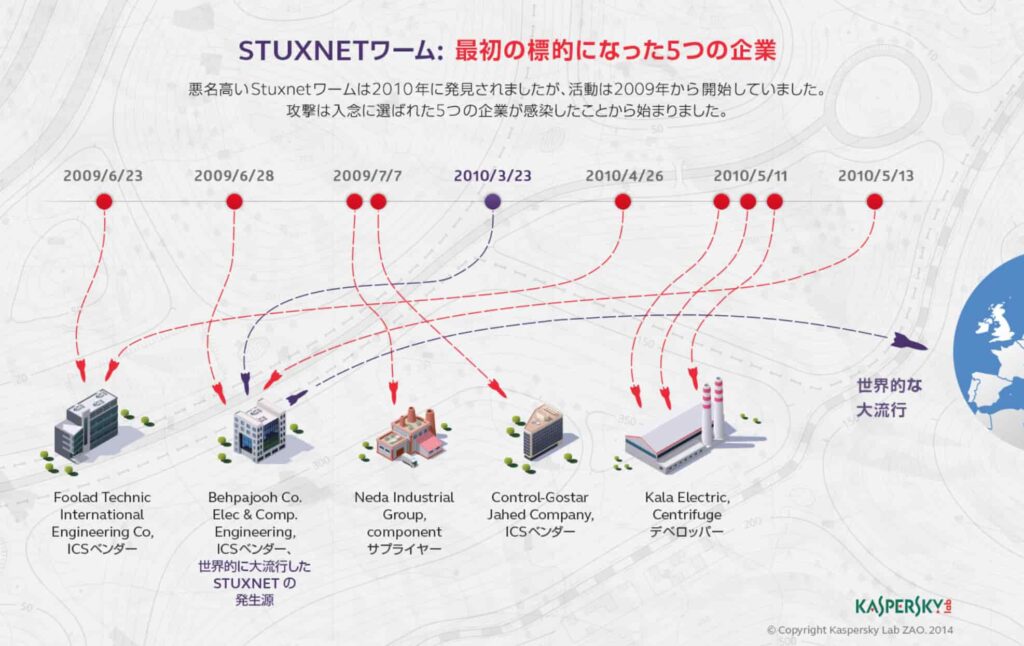

サイバー兵器とも呼ばれたコンピュータウィルス

Stuxnetは、2010年に初めて発見された悪意のあるコンピュータワームだ。少なくとも2005年から開発が進められたとされるStuxnet は、監視制御およびデータ収集システムを標的とし、イランの核開発プログラムに多大な損害を与えた。どの国も責任を公には認めていないが、このワームは、米国とイスラエルが Olympic Games 作戦として共同開発したサイバーウェポンと想定されている。Stuxnetの感染地域はイランに偏っており、結果的にイランの核兵器開発が2年は遅れた。具体的な手口は次のように非常に巧妙だ。Stuxnet は、核物質を分離するためのガス遠心分離機を制御するプログラマブル・ロジック・コントローラ(PLC)を標的とした。Stuxnet は4 つのゼロデイ欠陥を利用して、遠心分離機の回転速度を操作し、イランの核遠心分離機のほぼ5分の1を自壊させた。このワームはネットワークを介して伝播するが、条件も満たされない場合には休眠するので発見が困難と悪質だ。

(出典:kaspersky)

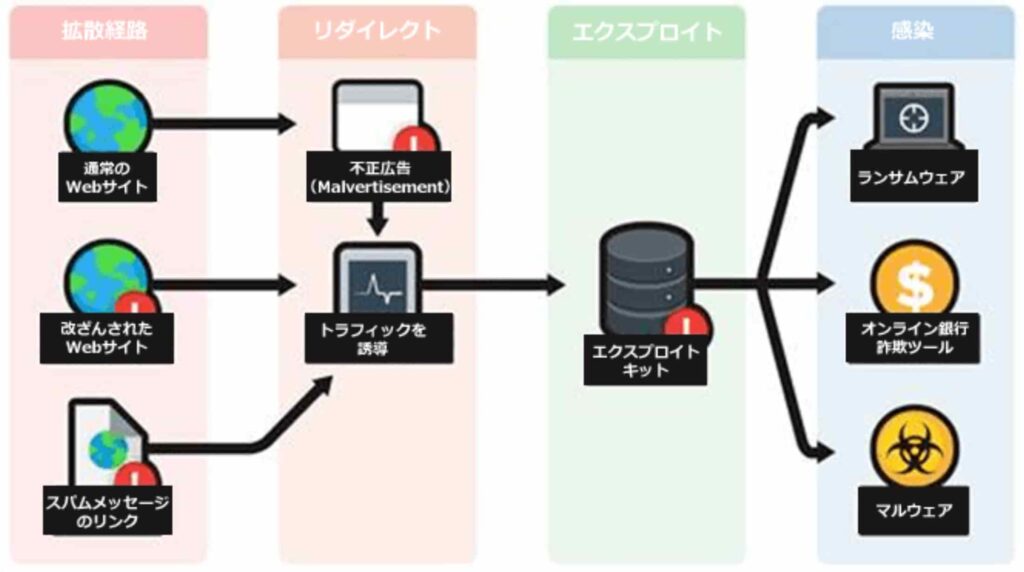

ハッキングツール(Exploit Kit)

エクスプロイトキット(Exploit Kit:以下「EK」)とは、Webブラウザー等の複数の脆弱性を突く攻撃コードがパッケージ化されていて、訪問者が脆弱なWebブラウザーなどでその悪性 Webサイトに訪れるだけでコンピュータウイルスに感染する。これをDrive-by Download攻撃と呼んでいる。EKは、攻撃者が使用するエクスプロイトについて高度な知識を持たずにマルウェアを配信できる。ほとんどのEKはPHPで書かれている。EKは、独立したキットあるいはサービスとしてしばしば闇市場で販売されているという。初期のEKは2006年に開発されたWebAttackerとMPackだ。これらはブラックマーケットで販売され、攻撃者はコンピュータセキュリティの高度な知識がなくてもEKを利用できた。Blackhole EKは2010年にリリースされた。2013年に開発者が逮捕された。2017年以降、エクスプロイトキットの利用は減少している。その原因はサイバー犯罪者の逮捕やセキュリティの向上が挙げられている。EKは、検出を回避するためにコードの難読化や、フィンガープリンティングなどの回避技術を採用している。最近のEKは、ウェブ・インターフェースや統計などの機能を備えており、訪問者や被害者の数を追跡することができるという(出典)。

(出典:Trend Micro)

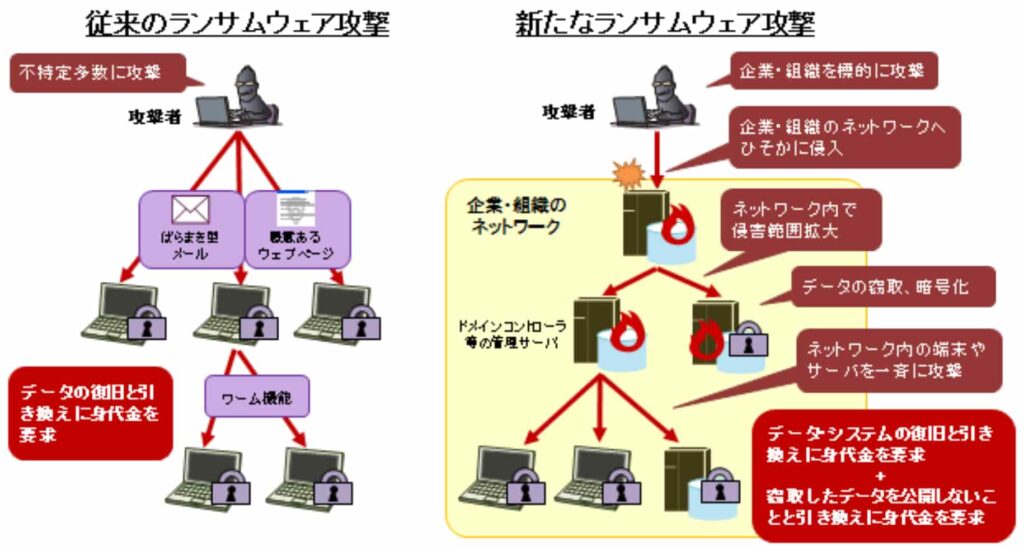

二重強迫型の新しいランサムウェア攻撃

ランサムウェア(Ransomware)とは身代金要求型のコンピュータウイルスだ。データを暗号化した後に「復元して欲しければお金を払え」と脅かす悪質な犯罪であり、このブログでも、次のように投稿した。

そして、最近はさらに二重脅迫型の新しいタイプのランサムウェア攻撃が現れている。脆弱性を悪用して、ターゲット組織に侵入し、データを窃取・暗号化した上で、「復元して欲しければ金を払え」、「お金を払わなければデータを公開するぞ」と脅す。お客様情報の漏洩は、お客様に迷惑をかけるだけではなく、自社の社会的信用も崩壊するリスクがある。データを暗号化するクリプトウイルスによる強奪では、復号化キーなしでファイルを復元することは困難であり、身代金にはpaysafecardやBitcoinなどのデジタル通貨が使われるため、犯人の追跡や起訴が難しい。レガシーなランサムウェアの攻撃は、正規のファイルを装ったトロイの木馬を使用して行われ、ユーザーは電子メールの添付ファイルとして届くと、騙されてダウンロードしたり開いたりする。しかし、WannaCryワームは、ユーザーの介入なしにコンピュータ間を自動的に移動する(出典)。ランサムウェアのコンセプトは、1996年にコロンビア大学のYoungとYungがIEEE Security & Privacyカンファレンスで発表したもので、クリプトバイラル型恐喝(Cryptoviral extortion)と呼ばれる。攻撃者は、被害者のファイルを復元せずに単に金銭を受け取ることもできるが、被害者は金銭の支払いが役にも立たないと判断すれば送金しないため、合意どおりに復号化を実行することで攻撃者は利益を得ている。2020年5月にソフォスは、ダウンタイムやデバイスコスト、機会損失、身代金などを含めてランサムウェア攻撃を修復するための世界平均コストが約1億円(76.1万ドル)であると報告した。身代金を支払った組織の95%はデータが復元したという(出典)。

(出典:Manage Engine)

モバイルランサムウェア

講義の中で「Androidに比べてAppleのiOSはセキュリティに強いとされていますし、iOS上のランサムウェアはまだないと聞いてますが、Appleの脆弱性は本当にない(少ない)と言えるのでしょうか?」と質問した。中島講師からは、Linuxなどをターゲットにするものが多いけど、AppleのMacOCの脆弱性も発見されている。Appleが開発したM1のCPUに脆弱性も見つかっている。あまりニュースとして報道されることはないが、全く問題がないというわけではないという説明があった。実際、調べて見ると、モバイルOSを標的としたランサムウェアも増えている。一般的に、モバイル端末向けランサムウェアのペイロードはブロッカーであり、オンライン同期化によって簡単に復元できるため、データを暗号化するインセンティブはほとんどない。また、モバイル端末向けランサムウェアは、サードパーティのソースからアプリケーションをインストールできるAndroidプラットフォームを通常ターゲットにしている(出典)。iOSデバイスでは、iCloudアカウントを悪用したり、「iPhoneを探す」システムを利用してデバイスへのアクセスをロックするなど、異なる戦術が用いられている(出典)。iOS 10.3では、ランサムウェアサイトに悪用されていたSafariのJavaScriptポップアップウィンドウの処理に関するバグをAppleがパッチしたようだ(出典)。Appleの製品は、icloudを利用していればその範囲で復元できるので、ランサムウェアのターゲットにはなりにくいのかもしれないと思った。

人間の脆弱性

講義の締め括りに最終的な脆弱性はシステムではなく、人間という説明があった。つまり、システムに対する脆弱性対策はかなり進んできた。このため、脆弱性を使って侵入しても、そこで得られる利益よりも必要なコストが大きくなれば犯罪は抑制できるだろう。しかし、人間は弱い生物だ。標的型メールで人間を騙し、コンピュータウイルスを実行させたり、ソーシャルエンジニアリング攻撃やフィッシング詐欺などは今後広がるかもしれない。ソーシャルエンジニアリングとは、心理的に人を操作して、行動を起こさせたり、機密情報を漏らしたりすることだ。情報収集、詐欺、システムアクセスを目的とした一種の信用詐欺だ。人に影響を与え、その人の利益になるかならないかわからない行動を取らせる行為とも定義されている(出典)。ソーシャルエンジニアリングの一例として、ログインを必要とするほとんどのウェブサイトで「パスワードを忘れた」機能が使用されていることが挙げられる。パスワード回復システムのセキュリティが不適切な場合、悪意のある攻撃者がユーザーのアカウントに完全にアクセスできるようになり、元のユーザーはアカウントへのアクセスを失うので、注意が必要だ。

(出典:日経XTech)

まとめ

ここまで脆弱性の概要、脆弱性の原理、そして脆弱性への対応について講義で拝聴したキーワードを中心に色々調べてまとめてみた。サイバーセキュリティの世界は変化が早く、奥が深い。しかし、システムの対策は進んでも、人間の弱さや愚かさにつけ込む人間の脆弱性に話が及ぶとは思わなかった。中島講師は、ブログの中で「Project SEVENの小説に書かれていることは、だいぶ実現できたかなと思うんです。これからはあの本で自分が感銘を受けた世界観、パソコンひとつで世界を良くするという大きな目標に向けて、自分のこれまでの経験をどう生かすか、それを模索していきたいと思っています」と書かれていた。これらも安全・安心な社会を気づくための正義のヒロインとして、その能力と実行力を発揮していってほしいと思う。

(出典:ビズボヤージュ)

以上

最後まで読んで頂きありがとうございました。

拝