はじめに

コンピュータセキュリティの世界では、最近ゼロトラストというコンセプトをよく活用する。セキュリティを高めたいのに、信頼がゼロとはどういうことか。誰が提唱し始めたのか、どのようなコンセプトなのかを簡単にレビューしたい。

バズワード

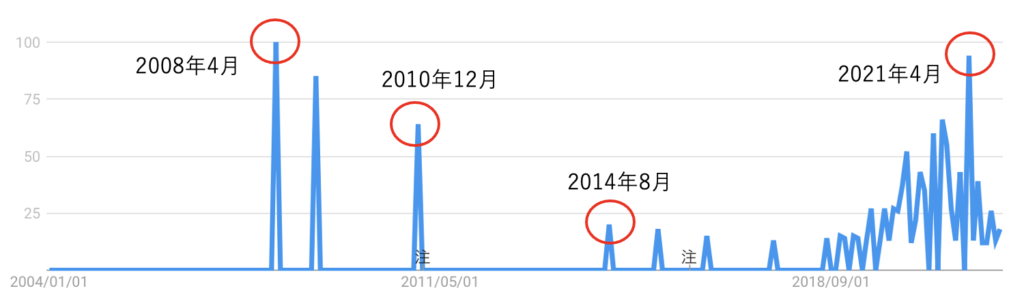

ゼロセキュリティは最近のバズワードと言える。Google Trendで検索すると、「ゼロトラスト」ではヒットがないけど、「Zero Trust」だと次のように何度かバズっているけど、比較的新しい用語と言える。

(出典:Google Trend)

博士論文で使われた用語

「ゼロトラスト」のコンセプト発案者は、Forrester社の業界アナリストであるPalo Alto Networksのジョン・キンダーバーグ(John Kindervag)とされている。しかし、最初にこの用語を使われたのは、1994年4月のステファン・ポール・マーシュ(Stephen Paul Marsh)氏によるスターリング大学の計算機セキュリティに関する博士論文だ。マーシュ氏は、信頼とは単に対立的な人間的現象ではなく、数学的に記述可能なものであるという前提で研究した。マーシュ氏は、2005年に発表した論文の中で次のように述べていて、信頼(Trust)、不信頼(Untrust)という概念を掘り下げている。

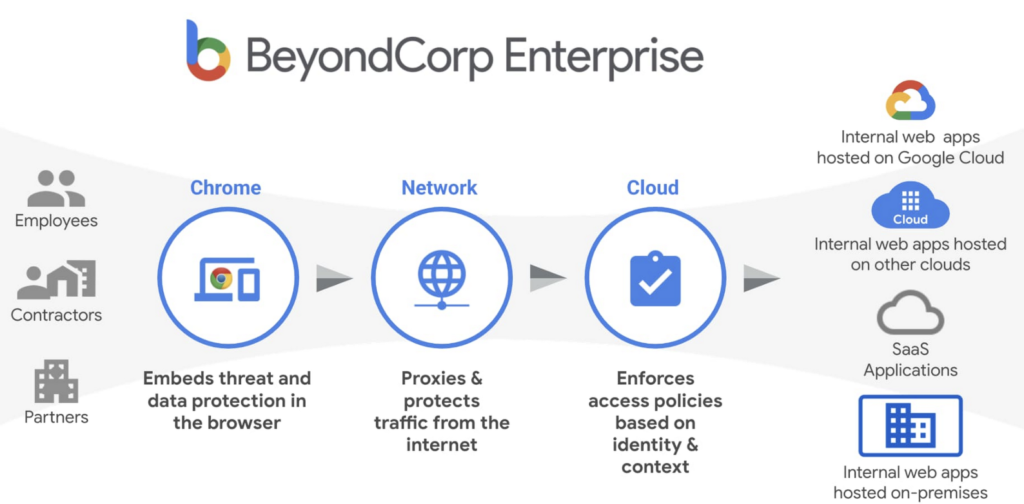

GoogleのBeyondCorp

ジェリコ・フォーラムは、脱境界線(de-perimeterisation)を定義し、推進するための国際的なグループだ。Royal MailのDavid Laceyが発起人となり、Ciscoが主催した最初の会合の後、2003年の夏に関心のある企業の最高情報セキュリティ責任者(CISO)の連携から発展し、2004年1月に正式に設立された。2014年にはThe Open Groupの業界コンソーシアム「Security Forum」と合併している。2009年に、GoogleはBeyondCorpと呼ばれるゼロトラストアーキテクチャを導入しました。Kindervagの報告と分析は、ITコミュニティ全体にゼロトラストの概念を浸透させるのに役立ちました。しかし、モバイルやクラウドサービスの普及もあって、ゼロトラスト・アーキテクチャが一般的になるまでには10年近くを要した。

(出典:Google)

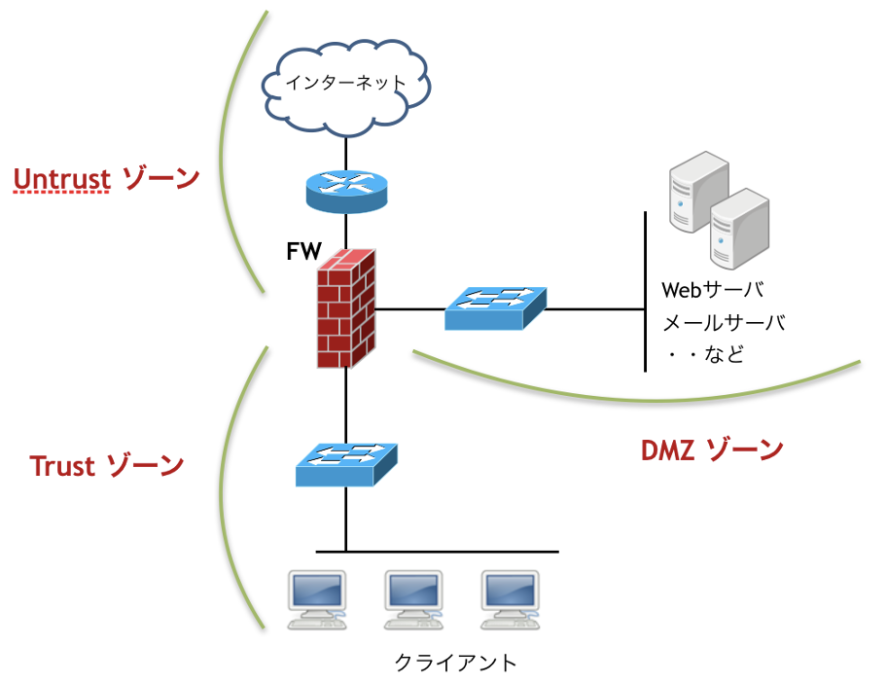

ゼロトラストネットワーク(Zero Trust Network)

2014年半ばには、スイスのセキュリティエンジニアであるジャンクラウディオ・モレジは、新しい危険なウイルスからクライアントを保護するために、ファイアウォールの直列回路の原理を用いたセキュリティシステムを設計した。次の3つのゾーンに分けて管理する考え方だ。

・Trust・・・内部ネットワーク

・Untrust・・・外部ネットワーク、インターネット側

・DMZ(非武装地帯)・・・中間ネットワーク、公開サーバを設置

(出典:network engineer)

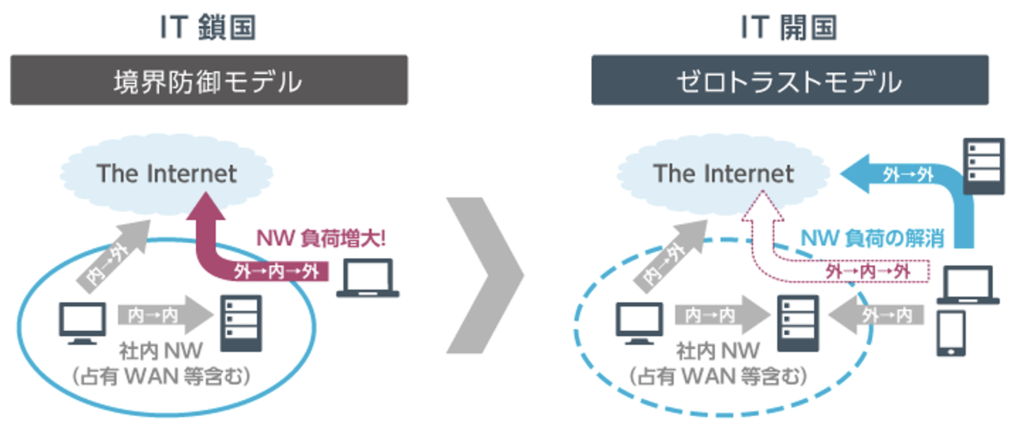

IT鎖国とIT開国

従来のファイアウォールにより、社内と社外を区別するのは境界防御モデルだ。社外から社内や社内から社外へのアクセスを制限することで社内のセキュリティを高める考え方であり、ここではIT鎖国方式と呼ぶ。ただ、この方法だと外から中に入ってまた社外に出る時などはネットワークの負荷も増大するし、レスポンスが低下すると利用者のストレスも増大する。一方、IT開国方式では、利用者が社内化社外か、データが社内化社外かに関わらずオープンなネットワークを前提としたセキュリティ対策を図る方式だ。つまり、これがゼロトラストだ。

(出典:NRI)

(出典:NRI)

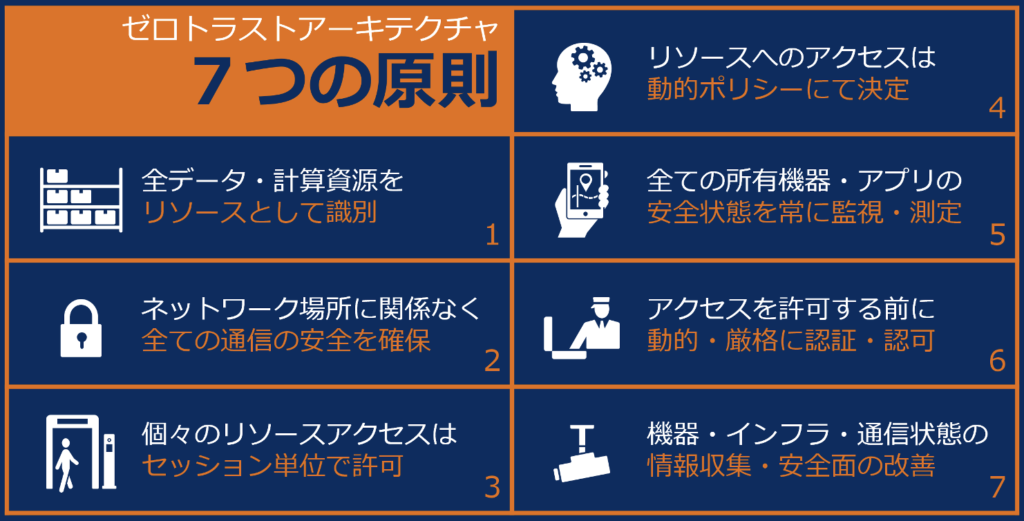

ゼロトラストアーキテクチャーの7つの原則

NECが考えるゼロトラストにおける安全なシステム設計とは、認証・承認されたアクセス要求元のサブジェクトだけが、所望のリソースにアクセスできる状態を作ることだ。識別レベルや対策レベル、承認レベルなど動的な複数のリスクベースポリシーに基づいてアクセス要求を判断して、許可するかどうかを判断する。そのためのアーキテクチャーは次の図に示すような7つの原則を有するという。

(出典:NEC)

ゼロトラストモデル構築の5つのポイント

ゼロトラストモデルは、インタフェース、ネットワーク上のユーザー、アプリケーション、パケットなどネットワークに関わるものすべてを信頼しないことを前提とするセキュリティモデルと言える。ゼロトラストをもとに構築するネットワークのポイントとしては次の5点が挙げらる。

・全てのリソースは、社内・社外ネットワークを区別せずに、安全な方法でアクセスされる

・アクセスコントロールは、必要な情報だけを知ることをベースに、厳密に適用する

・検証して信頼しないことを前提とする

・すべてのトラフィック、パケットを検査するとともにログを取る

・ネットワークは、最も機密性の高い情報は何か、そこにどう保護できるかを起点にする。

そして、内側から外側に向けたセキュリティ設計のアプローチをとる

(出典:mynavi)

まとめ

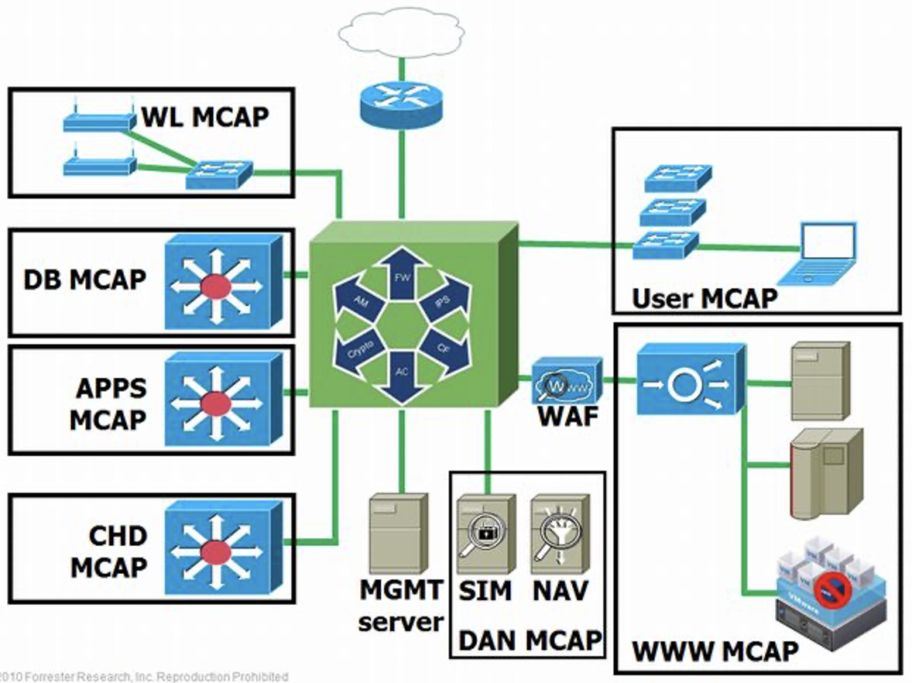

近年のコロナ禍に対応するためオンライン学習やテレワークは一気に普及した。ゼロトラストモデルとは、セキュリティのあり方を再構築し、パケットフォワードエンジンをベースにファイアウォールやIPS、アクセスコントロール、コンテンツフィルタリング、暗号化機構などのセキュリティのあらゆる要素を1つのセキュリティゲートウェイ基盤として構築するものだと言えるだろう。

以上

最後まで読んで頂きありがとうございます。

拝